Описание

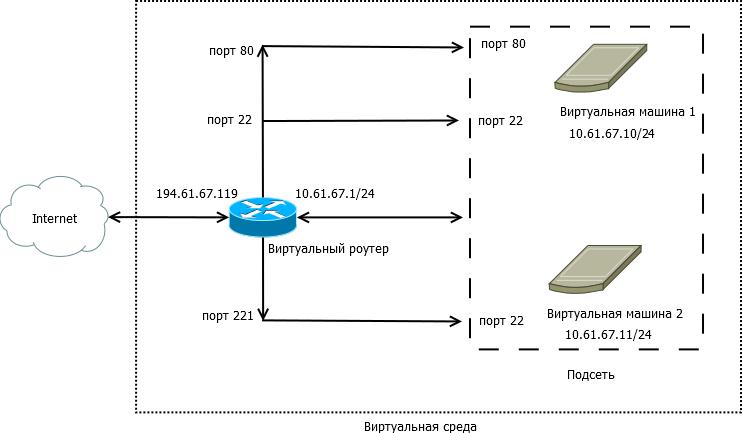

Для ознакомления с услугой IaaS в компании Веб Депо создан демонстрационный стенд. Структура данного стенда изображена на рисунке.

Демостенд представляет из себя следующую структуру:

- Виртуальный сервер, выполняющий роль роутера в виртуальной среде. Роутер имеет два интерфейса: один "внешний" (194.61.67.119/27), второй "внутренний" (10.61.67.1/24).

- Виртуальные серверы (Виртуальная машина 1,2), выполняющие любые необходимые серверный роли (веб-сервер, сервер терминалов, сервер СУБД), расположенные в подсети с приватными адресами (вида 10.61.67.0/24)

- Виртуальный роутер получает доступ к сети Интернет путем прямой связи с сетью Интернет.

- На виртуальном роутере доступны любые средства и возможности как и на обычном "железном" роутере: маршрутизация, фильтрация, NAT, VPN, VLAN.

- Виртуальные серверы, находящиеся за роутером, получают доступ к сети Интернет, путем применения технологии NAT (так же, возможна ситуация, когда какие-то серверы не входят в приватную сеть, а имеют белые внешние адреса).

Доступ к демостенду

Для получения доступа к демостенду компании, необходимо отправить заявку на info@web-depo.com. После этого, вам будет предоставлен доступ к демостенду до конца текущего дня.

- Виртуальный роутер доступен из сети Интернет по адресу 194.61.67.119 порт 222 (протокол ssh), пользователь: demouser. Так же, доступен веб-интерфейс для работы с роутером на порту 8080.

- Виртуальная машина 1 выполняет роль веб-сервера в демостенде. При обращении на ip-адрес 194.61.67.119 по порту 80, происходит переадресация на виртуальную машину 1 на порт 80.

- Для доступа к виртуальной машине 1 по протоколу ssh, необходимо установить следующее соединение:

ssh root@194.61.67.119 -p 22

- Для доступа к виртуальной машине 2 по протоколу ssh, необходимо установить следующее соединение:

ssh root@194.61.67.119 -p 221

Примеры настройки роутера

1. Виртуальные частные сети (VPN с использованием протокола PPTP) (Показать/Скрыть)

VPN - технология, позволяющая создать логическую сеть поверх уже существующей сети, например Интернет.

Это может быть полезно при соединении удаленных офисов в единую сеть через сеть Интернет, а

так же при удаленных подключениях сотрудников к корпоративной сети через сети с малым уровнем доверия.

/ppp secret add name=username service=pptp password=newpassword local-address=194.61.67.119 remote-address=internal_pool # internal_pool - ip-адрес из пула внутренних адресов вида 10.61.67.0/24 (например, 10.61.67.100). Данный адрес будет присвоен клиенту при подключении к pptp-серверу.

/interface pptp-server server set enabled=yes # активируем pptp-server на роутере

При помощи механизма VLAN существует возможность логически разнести сетевые устройства в разные виртуальные сети.

Данный прием позволяет изолировать сети друг от друга.

/interface vlan print # просмотреть список существующих vlan

/interface vlan add name=vlan1 vlan-id=10 interface=ether2 # создать vlan с именем vlan1, идентификатором 10 на интерфейсе роутера ether2

Используя механизм трансляции адресов, можно экономить ip-пространство внешних адресов. Так же, возможен "проброс портов" на те устройства,

которые находятся "за NAT".

/ip firewall nat print # просмотреть список NAT-правил на роутере

/ip firewall nat add chain=srcnat action=src-nat to-addresses=194.61.67.119 src-address=10.61.67.0/24 # создать правило src-nat, дающее возможность выхода в сеть Интернет устройствам из сети 10.61.67.0/24

/ip firewall nat add chain=dstnat action=dst-nat to-addresses=10.61.67.10 to-ports=22 protocol=tcp dst-address=194.61.67.119 dst-port=22 # "пробросить" внешний порт 22 на роутере во внутреннюю сеть на устройство с адресом 10.61.67.10 на порт 22

4. Межсетевой экран (Firewall: списки,блокировка ip, сетей, доменных имен) (Показать/Скрыть)

Используя средства межсетевого экрана, можно реализовать любые правила фильтрации трафика: разрешение, запрет, логирование и т.д. трафика в сети.

/ip firewall filter print # просмотреть список правил firewall роутера

/ip firewall filter add chain=input action=drop dst-port=222 src-address=!10.61.67.0/24 protocol=tcp # запретить входящий трафик на порт 222 роутера с внешних адресов

/ip firewall filter add chain=forward action=drop dst-address=10.61.67.0/24 dst-port=22 protocol=tcp # запретить транзитный трафик на роутере в сеть 10.61.67.0/24 на порт назначения 22

/ip firewall address-list add list=badip address=12.202.58.155 # поместить адрес 12.202.58.155 в список badip

/ip firewall filter add chain=forward action=drop src-address-list=badip # блокировать транзитный трафик с адресов, находящимся в списке badip

/ip firewall filter add chain=forward action=drop src-address=12.202.0.0/16 # блокировать транзитный трафик с адресов, входящих в сеть 12.202.0.0/16

/ip firewall layer7-protocol add name="baddomain" regexp=".*baddomain.com.*" # определить правило фильтра 7 уровня модели OSI с регулярным выражением ".*baddomain.com*"

/ip firewall filter add chain=forward action=reject reject-with=tcp-reset layer7-protocol="baddomain" protocol=tcp src-address=10.61.67.0/24 dst-port=80 # блокировать трафик на указанный выше домен по порту 80

5. Работа с пользователями и группами (Показать/Скрыть)

/user print # просмотреть список пользователей

/user group print # просмотреть список групп

/user group add name=newgroup policy=local,telnet,ssh,ftp,read,write,test,winbox,password,web,sensitive,api disabled=no # создать группу newgroup с определенными правами

/user add name=newuser group=newgroup disabled=no password=newuserpass # создать пользователя newuser с группой newgroup и паролем newuserpass

При помощи скриптов, можно быстро включать и выключать какие-либо определенные правила на роутере, например, ограничим скорость для

адреса 10.61.67.10/24 до 1 Мбит/с.

/system script print

/system script add name="speed-limit-on-10" source="/queue simple add name=speed-limit-10 total-max-limit=1024k target=10.61.67.10 disabled=no"

/system script run speed-limit-on-10

Используя планировщик, можно в заданное время запускать команды или скрипты на роутере, например, сделаем так, чтобы в 09:00 включался

скрипт ограничения скорости для адреса 10.61.67.10, а в 17:00 отключался.

Примечание: удостоверьтесь в правильно устанавленном времени на роутере (/system clock print; /system clock set time)

/system scheduler print

/system scheduler add name="speed-limit-on-10" start-time="09:00:00" on-event=speed-limit-on-10

/system script add name="speed-limit-off-10" source="/queue simple set disabled=yes name=speed-limit-10"

/system scheduler add name="speed-limit-off-10" start-time="17:00:00" on-event="speed-limit-off-10"

Существует возможность создания резервных копий настроек роутера и восстановления из имеюищихся копий.

/system backup save name=backup1.backup # создать резервную копию с именем backup1.backup

/system backup restore name=backup1.backup # восстановиться из резервной копии с именем backup1.backup

Используя протокол SNMP, можно снимать необходимую информацию о работе роутера и его сетевых портах.

/snmp set enabled=yes # включить протокол SNMP на роутере

/system resource print oid # получить snmp-oid системных ресурсов роутера для последующего опроса на стороннем ПО (сервере)

/system health print oid

Примечание: при настройке логирования удостоверьтесь в нужном количестве свободного места на диске и ОЗУ

/system logging add topics=firewall action=memory disabled=no # пишем лог по firewall-действиям в ОЗУ роутера

/system logging action add name=diskfirewall target=disk disk-file-name=firewall disk-stop-on-full=yes # создаем новое действие, позволяющее записывать лог на диск

/system logging add topics=firewall action=diskfirewall disabled=no # теперь пишем лог по firewall-действиям и на диск тоже

/ip firewall filter add chain=forward action=log src-address=10.61.67.0/24 log=no log-prefix="from-lan" # примеры правил, которые нужно логировать (с добавлением префиксом)

/ip firewall filter add chain=forward action=log src-address=!10.61.67.0/24 dst-address=10.61.67.0/24 log-prefix="to-lan" # примеры правил, которые нужно логировать (с добавлением префиксом)

/ip firewall filter add chain=forward action=log src-address=10.61.67.0/24 dst-address=10.61.67.0/24 log=no log-prefix="inside-lan" # примеры правил, которые нужно логировать (с добавлением префиксом)

/log print # отобразить весь лог

/file print # отобразить список файлов на диске роутере